![[java 네트워크 프로그래밍] 6. URL 클래스](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Ft1.daumcdn.net%2Fcfile%2Ftistory%2F26209D3355C817953D)

URL 클래스URL 구조http : //www.naver.com/URL의 구조는 다음과 같이 프로토콜식별자(:)과 자원 이름(//www.naver.com/)으로 나누어진다.자원의 이름은 다시 //www.myhom.net/index.html:8080 다음과 같은 형식으로 구성되는데 여기서//www.myhom.net/은 호스트 이름, index.html은 파일 이름, :8080은 포트 번호로 나누어지게 된다.자바의 URL 클래스URL 클래스의 주요 생성자는 다음과 같다.사진 1 URL 생성자 URL 클래스의 주요 메소드는 다음과 같다.사진 2 URL 클래스의 주요 메소드 URL 클래스를 이용하여 연결된 상대편으로부터 데이터를 읽을 때는 그 전에 먼저 openStream() 메소드를 이용하여 입력 스트림을 연..

![[java 네트워크 프로그래밍] 7. TCP/IP 소켓](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Ft1.daumcdn.net%2Fcfile%2Ftistory%2F2738634155C817E31B)

1자바에서 소켓을 이용하여 데이터 통신을 하려면 소켓(Socket)클래스를 이용한다.소켓은 네트워크상에서 통신하는 두 응용프로그램 간의 양방향 통신 링크의 한쪽 끝을 의미한다.소켓은 특정 포트 번호에 연결되어 있어 데이터를 보내거나 받을 때 해당 응용프로그램을 식별할 수 있다. 보통 정보를 제공하는 쪽은 서버, 이 정보를 이용하는 쪽은 클라이언트라고 부른다.소켓을 이용한 서버 클라이언트 통신 프로그램의 구조클라이언트 응용프로그램은 Socket 클래스를 이용하여 소켓 객체를 생성 및 서버와 통신서버는 ServerSocket클래스를 이용하여 소켓 객체를 생성하고 클라이언트와 통신서버는 클라이언트의 접속을 받기 위해 서버 포트에 대한 요청을 기다림서버는 accept()메소드에서 클라이언트와 통신하는 전용 소켓..

![[java 네트워크 프로그래밍] 4. 고급프로그래밍 기법](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Ft1.daumcdn.net%2Fcfile%2Ftistory%2F2232524455C612A51D)

패키지의 개념과 필요성하나의 응용프로그램을 개발하기 위해 3명의 개발자가 작업을 분담할 시 각 분담한 부분의 개발자 클래스 중 동일한 이름의 클래스가 한 디렉터리에 합쳐지면 중복 문제가 발생한다. 이를 해결하기 위해 자바에서는 패키지로 디렉터리를 나눈다.패키지와 클래스 경로명패키지 – 서로 관련 있는 클래스나 인터페이스의 컴파일 된 클래스 파일들을 한 곳에 묶어 놓은 것을 말한다.패키지는 디렉터리와 연관되어 있다. 하나의 패키지에는 하나의 디렉터리에 저장된 클래스 파일들을 지칭한다.패키지 내의 클래스를 지칭할 때는 패키지명을 포함하는 경로명을 .을 이용하여 나타낸다.java.awt.Color패키지 사용하기, import 문다른 패키지에 있는 클래스를 사용하고자 한다면, import 키워드를 이용하여 패키..

![[java 네트워크 프로그래밍] 3. 입출력 및 파일](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Ft1.daumcdn.net%2Fcfile%2Ftistory%2F2613493855C15D8016)

스트림자바에서 입출력 스트림은 응용프로그램과 입출력 장치를 연결하는 소프트웨어 모듈로서, 입출력 장치와 응용프로그램 사이에서 데이터가 순서대로 전송되도록 한다.스트림의 특징 스트림은 입력 스트림과, 출력 스트림 2가지 이며, 스트림 입출력의 기본 단위는 바이트이고, 선입 선출 방식으로 들어오는 순서대로 전달한다.스트림 연결스트림은 서로 연결하여 사용할 수 있다.import java.io.IOException;import java.io.InputStreamReader;public class Stream { public static void main(String[] args) throws IOException { InputStreamReader rd = new InputStreamReade..

![[java 네트워크 프로그래밍] 2. 객체지향 프로그래밍](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Ft1.daumcdn.net%2Fcfile%2Ftistory%2F262CCE3D55C0E62C34)

이 저작물은 크리에이티브 커먼즈 저작자표시-비영리-동일조건변경허락 2.0 대한민국 라이선스에 따라 이용할 수 있습니다. 1. 클래스와 객체 1-1 자바의 객체 지향 특성 캡슐화 – 객체를 캡슐로 싸서 그 내부를 보호하고 볼 수 없게 하는 것으로 객체의 가장 본질적인 특징이다. 상속 – 자바의 상속은 자식클래스가 부모클래스의 속성을 물려받아 부모 클래스에 기능을 확장(extends)하는 개념 장점: 코드의 중복을 방지하고, 코드를 재사용함으로써 코드 작성에 드는 시간과 비용을 줄여준다. 다형성 – 같은 이름의 메소드가 클래스 혹은 객체에 따라 다르게 구현 되는 것 메소드 오버라이딩(overriding) – 서브 클래스에서 자신에 특징에 맞게 동일한 이름으로 다시 구현하는 것 메소드 오버로딩(overload..

![[java 네트워크 프로그래밍] 1. 자바 프로그래밍 기초](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Ft1.daumcdn.net%2Fcfile%2Ftistory%2F2460EE4055BA2D4B13)

이 저작물은 크리에이티브 커먼즈 저작자표시-비영리-동일조건변경허락 2.0 대한민국 라이선스에 따라 이용할 수 있습니다. 1. 자바 소개 1-1 자바 특징 자바는 고급 언어이며, 객체 지향 언어다. 소스 프로그램을 기계어로 변환하는 과정을 컴파일이라고 한다. 이 소프트웨어를 컴파일러라고 하며 각 언어 마다 고유한 전용 컴파일러가 있다. 자바 소스 파일 ->. java이고 컴파일 된 확장자 ->. class 이다. 자바와 자바스크립트는 다른 언어이다. 1-2 자바 역사 1991년 썬 마이크로시스템즈에서 오크(oak)라는 플랫폼 독립적이며 메모리 사용량이 적은 새로운 언어와 실행 체제를 개발하였다. 1995년 썬 마이크로시스템즈는 Sun World 95에서 마침내 자바라는 이름으로 발표한다. 2009년 Ora..

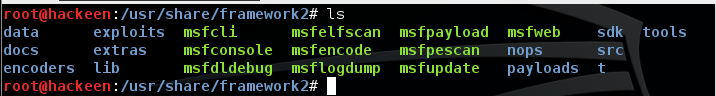

이 저작물은 크리에이티브 커먼즈 저작자표시-비영리-동일조건변경허락 2.0 대한민국 라이선스에 따라 이용할 수 있습니다. 이번 장에서는 Metasploit 프레임워크의 기본적인 도구들과 기능들을 알아본다. 궁극적으로 어떤 도구가 자신에게 가장 적합한지 결정하는 것은 자신의 몫이 될 것 같다. 1. Metasploit 인터페이스 Metasploit은 콘솔, 커맨드라인, 그래픽을 지원하는 다수의 인터페이스를 제공한다. 함께 제공되는 유틸리티는 Metasploit 프레임워크의 내장 기능에 직접 접근할 수 있다. 1-1 MSFconsole 가장 많이 사용되고 거의 모든 기능을 쓸 수 있다. Figure 1 Kali Linux 위치 Figure 2 MSFconsole 실행 화면 1-2 MSFcli MSFconsol..

이 저작물은 크리에이티브 커먼즈 저작자표시-비영리-동일조건변경허락 2.0 대한민국 라이선스에 따라 이용할 수 있습니다. 1. PTES(Penetration Testing Execution Standard) 단계 1-1 사전 계약 모의해킹 약관과 범위를 고객과 논의하는 과정. 계약 목표를 고객에게 잘 전달하는 것이 중요. 1-2 정보 수집 소셜 미디어, google hacking, Foot printing 등을 이용 고객의 정보 수집. 주 목적 - 공격 대상의 역할과 동작 방식 파악 -> 강력한 공격 방법 선정 (보호 메커니즘이 무엇인지 식별 필요) 보통 공격 대상에게 차단 당하지 않기 위해 공격자는 IP를 역 추적 할 수 없는 경로로 사용하여 포트 스캔 한다. -> 경우에 따라 다른 대역 IP 스캔도 탐..

이 저작물은 크리에이티브 커먼즈 저작자표시-비영리-동일조건변경허락 2.0 대한민국 라이선스에 따라 이용할 수 있습니다. 실습에 필요한 OS는 따로 준비하실 필요없이 지원 가능합니다. ftp://hackeen.iptime.org/ Metasploit 실습에 필요한 준비하여야 하는 OS 목록은 다음과 같습니다. 백트랙은 공격자 용도로 쓰이고 우분투와 XP는 공격 대상으로 쓰이는 목적입니다. 하지만 현재 2015년 기준으로 Kali Linux 1.10 Ver으로 저는 공부를 진행 할 계획입니다. 블로그를 보고 공부하실 계획이시면 칼리도 다운로드 받아주십시오^^

이 저작물은 크리에이티브 커먼즈 저작자표시-비영리-동일조건변경허락 2.0 대한민국 라이선스에 따라 이용할 수 있습니다. 메타스플로잇에 대한 기본적인 이해를 배우기 위해 구매한 책 입니다. 2015년 기준 백트랙이 아닌 Kali linux 2.0 버전을 기준으로 공부 내용을 올리겠습니다. 목 차 1장 모의 해킹의 기초 ___PTES 단계 ______사전 계약 단계 ______정보 수집 ______위협 모델링 ______취약점 분석 ______침투 수행 ______포스트 익스플로잇 ______보고서 작성 ___모의 해킹의 유형 ______공개 모의 해킹 ______비공개 모의 해킹 ___취약점 스캐너 ___해야 할 일 2장 메타스플로잇 기초 ___전문 용어 ______익스플로잇 ______페이로드 _____..